تتجسس برامج Spyhide Stalkerware على عشرات الآلاف من الهواتف

مراقبة هاتفية تظهر بيانات جديدة أن التطبيق المسمى Spyhide يجمع بيانات الهاتف الخاص خلسة من عشرات الآلاف من أجهزة Android حول العالم.

Spyhide هو تطبيق stalkerware (أو spouseware) يتم استخدامه على نطاق واسع ويتم زرعه على هاتف الضحية ، غالبًا بواسطة شخص لديه معرفة برمز المرور الخاص به. تم تصميم التطبيق ليظل مخفيًا على الشاشة الرئيسية لهاتف الضحية ، مما يجعل من الصعب اكتشافه وإزالته. بمجرد زرعها ، يقوم Spyhide بتحميل جهات اتصال الهاتف والرسائل والصور وسجلات المكالمات والتسجيلات والموقع الدقيق في الوقت الفعلي بصمت وباستمرار.

على الرغم من وصولها الخفي والواسع إلى بيانات هاتف الضحية ، فإن تطبيقات Stalkerware تشتهر بعربات التي تجرها الدواب ومن المعروف أنها تتسرب أو تتسرب أو تعرض بيانات الضحايا الخاصة المسروقة لخطر أكبر من التعرض ، وهو ما يكمن وراء المخاطر التي تشكلها تطبيقات المراقبة عبر الهاتف.

الآن ، Spyhide هي أحدث عملية تجسس تمت إضافتها إلى تلك القائمة المتزايدة.

قالت المتسللة مايا أرسن كرايمو ومقرها سويسرا في منشور على مدونة إن صانع برامج التجسس كشف جزءًا من بيئة التطوير الخاصة به ، مما يسمح بالوصول إلى الكود المصدري للوحة القيادة على شبكة الإنترنت التي يستخدمها المعتدون لعرض بيانات الهاتف المسروقة لضحاياهم. من خلال استغلال ثغرة أمنية في الشفرة الرديئة للوحة القيادة ، تمكن طاقم العمل من الوصول إلى قواعد البيانات الخلفية ، وكشف الأعمال الداخلية لعملية برامج التجسس السرية والمسؤولين المشتبه بهم.

زود Crimew TechCrunch بنسخة من قاعدة بيانات Spyhide النصية فقط للتحقق والتحليل.

سنوات من بيانات الهاتف المسروقة

احتوت قاعدة بيانات Spyhide على سجلات تفصيلية لحوالي 60 ألف جهاز أندرويد مخترق ، يعود تاريخها إلى عام 2016 حتى تاريخ التسلل في منتصف يوليو. تضمنت هذه السجلات سجلات المكالمات والرسائل النصية وسجل المواقع الدقيق الذي يعود إلى سنوات ، بالإضافة إلى معلومات حول كل ملف ، مثل وقت التقاط صورة أو مقطع فيديو وتحميله ، ومتى تم تسجيل المكالمات ومدة ذلك.

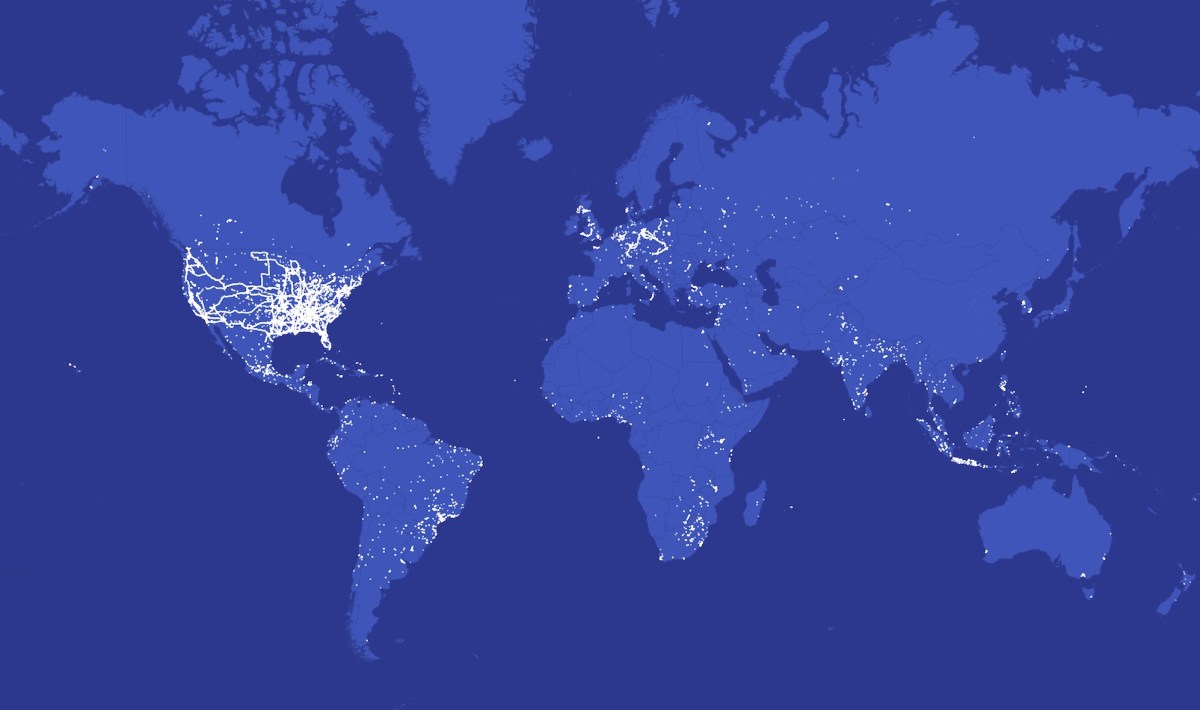

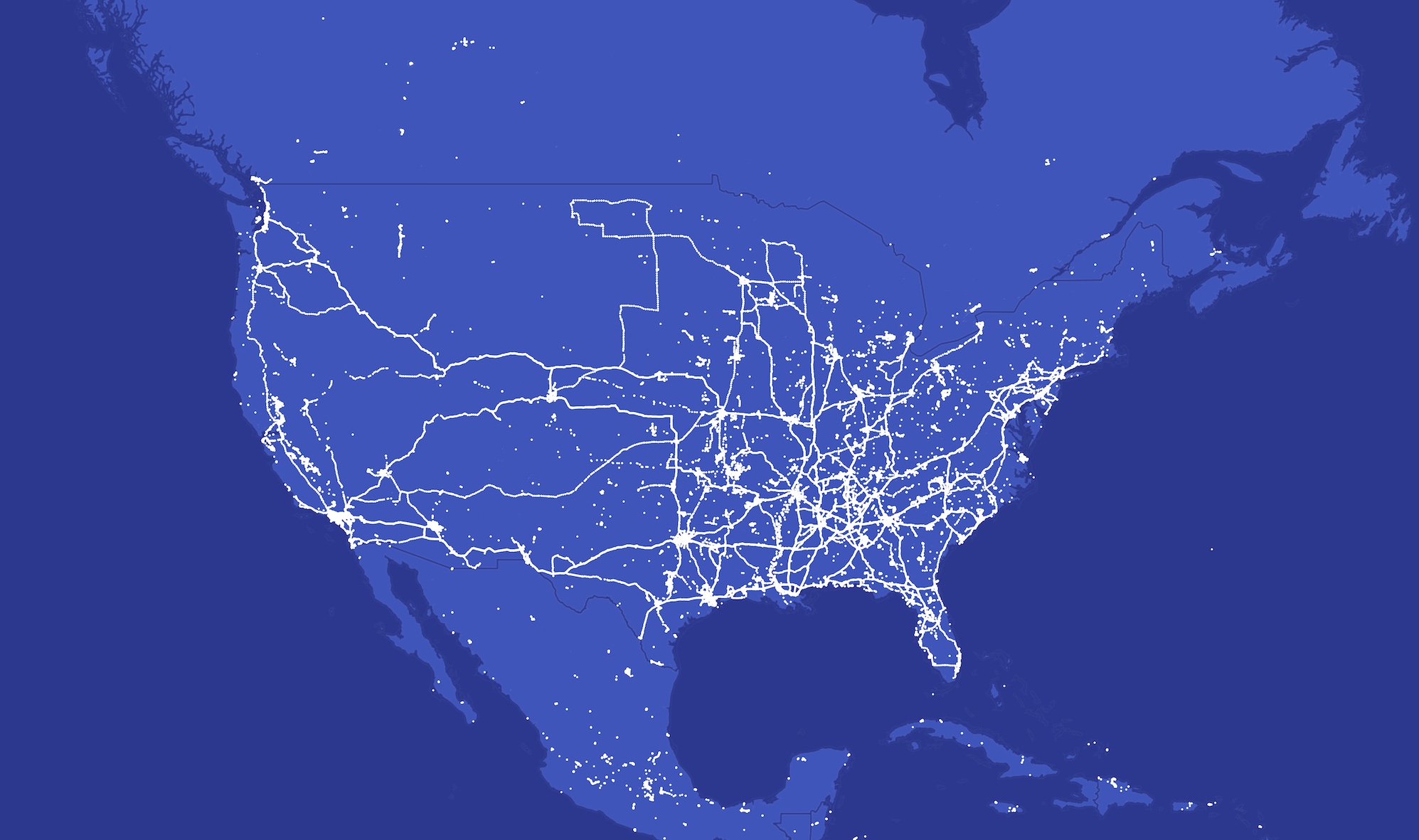

قامت TechCrunch بتغذية ما يقرب من مليوني نقطة بيانات موقع في برنامج جغرافي مكاني ورسم خرائط غير متصل بالإنترنت ، مما يسمح لنا بتصور وفهم الامتداد العالمي لبرامج التجسس.

يُظهر تحليلنا أن شبكة مراقبة Spyhide تمتد عبر كل قارة ، مع مجموعات من آلاف الضحايا في أوروبا والبرازيل. يوجد في الولايات المتحدة أكثر من 3100 جهاز مُخترق ، وهو جزء بسيط من العدد الإجمالي في جميع أنحاء العالم ، ومع ذلك لا يزال هؤلاء الضحايا الأمريكيون من أكثر الضحايا الذين يخضعون للمراقبة على الشبكة من خلال كمية بيانات الموقع وحدها. قام جهاز أمريكي تم اختراقه بواسطة Spyhide بتحميل أكثر من 100000 نقطة بيانات موقع بهدوء.

اعتمادات الصورة: تك كرانش

احتوت قاعدة بيانات Spyhide أيضًا على سجلات لـ 750.000 مستخدم قاموا بالتسجيل في Spyhide بهدف زرع تطبيق برامج التجسس على جهاز الضحية.

تظهر السجلات أنه على الرغم من أن العدد الكبير من المستخدمين يشير إلى وجود شهية غير صحية لاستخدام تطبيقات المراقبة ، فإن معظم المستخدمين الذين قاموا بالتسجيل لم يستمروا في اختراق هاتف أو دفع ثمن برامج التجسس.

ومع ذلك ، في حين أن معظم أجهزة Android التي تم اختراقها كان يتحكم فيها مستخدم واحد ، أظهر تحليلنا أن أكثر من 4000 مستخدم كانوا يتحكمون في أكثر من جهاز واحد تم اختراقه. كان عدد أقل من حسابات المستخدمين يتحكم في عشرات الأجهزة المخترقة.

تضمنت البيانات أيضًا 3.29 مليون رسالة نصية تحتوي على معلومات شخصية للغاية ، مثل الرموز ثنائية العاملين وروابط إعادة تعيين كلمة المرور ؛ أكثر من 1.2 مليون سجل مكالمات يحتوي على أرقام هواتف المتلقي وطول المكالمة ، بالإضافة إلى حوالي 312000 من ملفات تسجيل المكالمات ؛ أكثر من 925000 قائمة جهات اتصال تحتوي على أسماء وأرقام هواتف ؛ ويسجل 382000 صورة وصورة. تحتوي البيانات أيضًا على تفاصيل حول ما يقرب من 6000 تسجيل محيط تم تسجيله خلسة من الميكروفون من هاتف الضحية.

صنع في إيران ، مستضاف في ألمانيا

على موقعه على الإنترنت ، لا يشير Spyhide إلى من يدير العملية أو مكان تطويرها. نظرًا للمخاطر القانونية والمتعلقة بالسمعة المرتبطة ببيع برامج التجسس وتسهيل مراقبة الآخرين ، فليس من غير المألوف أن يحاول مسؤولو برامج التجسس إخفاء هوياتهم.

لكن بينما حاول Spyhide إخفاء تورط المسؤول ، احتوى الكود المصدري على اسم مطورين إيرانيين يستفيدان من العملية. أحد المطورين ، مصطفى م ، الذي يقول ملفه الشخصي على LinkedIn أنه موجود حاليًا في دبي ، كان يعيش سابقًا في نفس المدينة الإيرانية الشمالية الشرقية مثل مطور Spyhide الآخر ، محمد أ ، وفقًا لسجلات التسجيل المرتبطة بنطاقات Spyhide.

لم يرد المطورون على العديد من رسائل البريد الإلكتروني لطلب التعليق.

تطبيقات Stalkerware مثل Spyhide ، التي تعلن بشكل صريح وتشجع المراقبة الزوجية السرية ، محظورة من متجر تطبيقات Google. بدلاً من ذلك ، يتعين على المستخدمين تنزيل تطبيق برامج التجسس من موقع Spyhide على الويب.

قام TechCrunch بتثبيت تطبيق برامج التجسس على جهاز افتراضي واستخدم أداة تحليل حركة مرور الشبكة لفهم البيانات التي تتدفق داخل وخارج الجهاز. يعني هذا الجهاز الافتراضي أنه يمكننا تشغيل التطبيق في وضع الحماية الوقائي دون إعطائه أي بيانات حقيقية ، بما في ذلك موقعنا. أظهر تحليل حركة المرور أن التطبيق كان يرسل بيانات أجهزتنا الافتراضية إلى خادم يستضيفه عملاق استضافة الويب الألماني Hetzner.

عند الوصول للتعليق ، أخبر المتحدث باسم Hetzner Christian Fitz موقع TechCrunch أن مضيف الويب لا يسمح باستضافة برامج التجسس.

ما تستطيع فعله

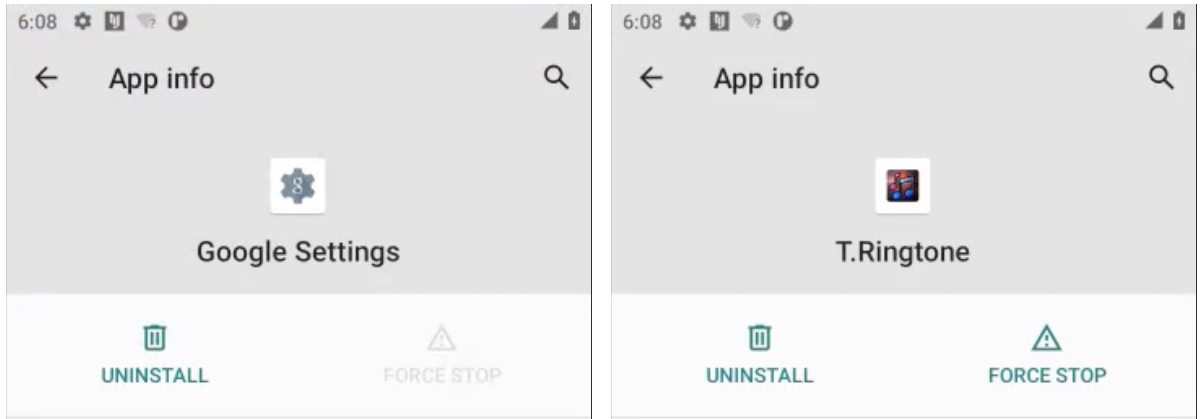

غالبًا ما يتم إخفاء تطبيقات برامج التجسس التي تعمل بنظام Android في صورة تطبيق أو عملية Android ذات مظهر طبيعي ، لذلك قد يكون العثور على هذه التطبيقات أمرًا صعبًا. يتنكر Spyhide باعتباره تطبيقًا يحمل عنوان Google يسمى “إعدادات Google” ويضم رمزًا مسننًا أو تطبيق نغمة رنين يسمى “T.Ringtone” مع رمز ملاحظة موسيقية. يطلب كلا التطبيقين إذنًا للوصول إلى بيانات الجهاز ، والبدء فورًا في إرسال البيانات الخاصة إلى خوادمه.

يمكنك التحقق من التطبيقات المثبتة من خلال قائمة التطبيقات في الإعدادات ، حتى إذا كان التطبيق مخفيًا على الشاشة الرئيسية.

اعتمادات الصورة: تك كرانش

لدينا دليل عام يمكن أن يساعدك في إزالة برامج التجسس على Android ، إذا كان القيام بذلك آمنًا. تذكر أن إيقاف تشغيل برامج التجسس من المرجح أن ينبه الشخص الذي زرعها.

يعد تشغيل Google Play Protect وسيلة حماية مفيدة تحمي من تطبيقات Android الضارة ، مثل برامج التجسس. يمكنك تمكينه من قائمة الإعدادات في Google Play.

إذا كنت أنت أو أي شخص تعرفه بحاجة إلى المساعدة ، فإن الخط الساخن الوطني للعنف المنزلي (1-800-799-7233) يوفر دعمًا مجانيًا وسريًا على مدار الساعة طوال أيام الأسبوع لضحايا العنف المنزلي والعنف المنزلي. إذا كنت في حالة طوارئ ، فاتصل برقم 911. يحتوي التحالف ضد Stalkerware أيضًا على موارد إذا كنت تعتقد أن هاتفك قد تم اختراقه بواسطة برامج التجسس.